Avec les clients chez lesquels j’interviens, c’est la même chose : rien ne vaut une démonstration par la pratique plutôt qu’un long discours.

Il existe plusieurs façons d’auditer l’infrastructure ou les services d’une entreprise. Celle-ci, en image, m’amuse beaucoup, car elle se réalise souvent devant le client, dès les premiers rendez-vous.

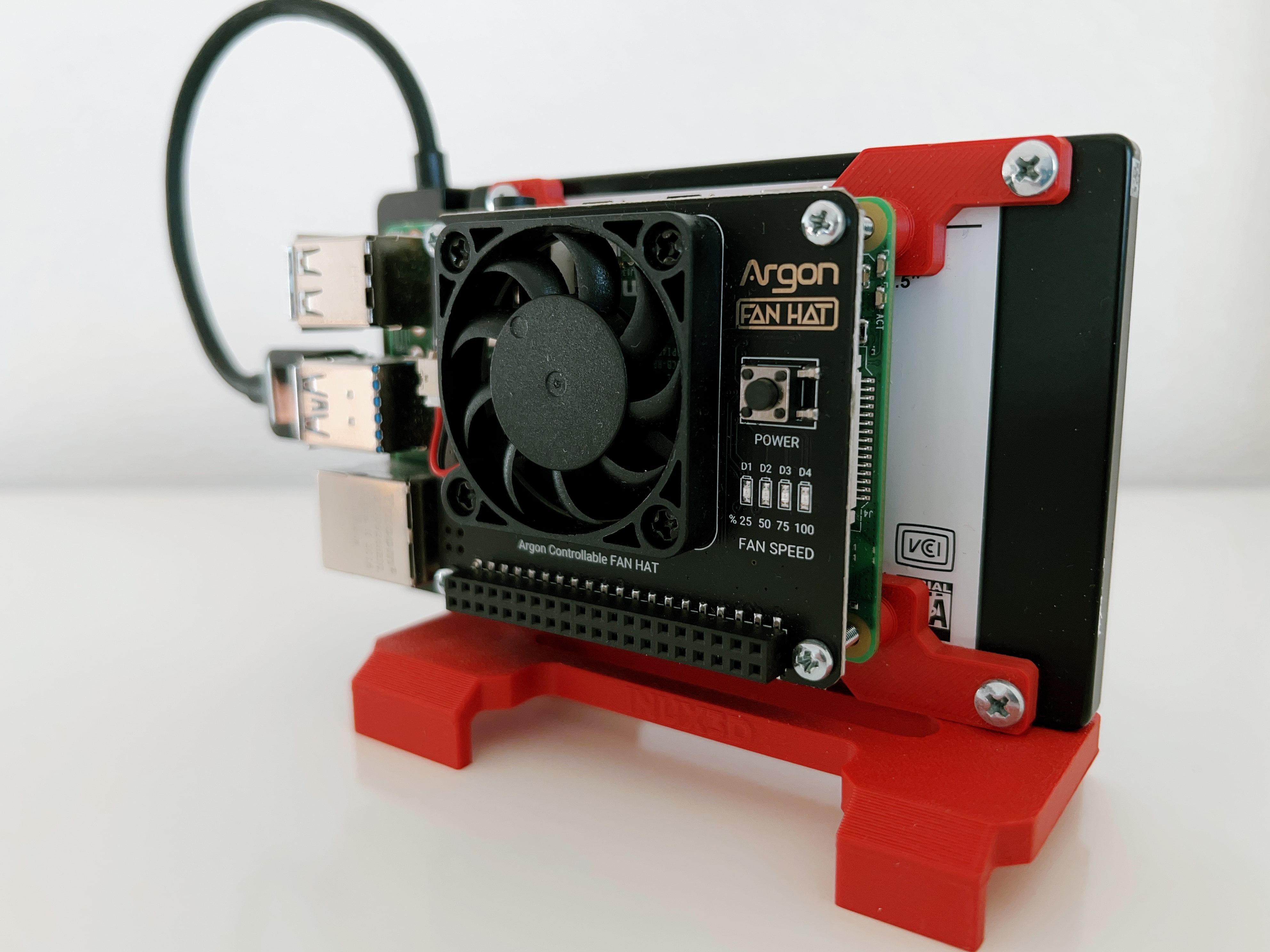

Pendant notre discussion (après, bien sûr, avoir signé les autorisations nécessaires pour légaliser les tests d’intrusion), je connecte ce petit appareil que j’ai conçu il y a déjà quelques années. Soit directement à mon ordinateur, soit parfois directement sur secteur. Il n’a besoin que d’électricité, rien d’autre.

Le petit ventilateur que vous voyez sur l’image se met alors à souffler légèrement, et les voyants LED m’indiquent son état (car il n’a pas d’écran). Et c’est parti !

Ce petit appareil (de la taille d’un smartphone) embarque un système personnalisé basé sur Debian, spécialement préparé pour réaliser des tests d’intrusion. Il lui suffit souvent de quelques minutes (et parfois beaucoup plus) pour me faire parvenir une invitation de connexion SSH. Cette invitation m’informe alors qu’il est parvenu à s’introduire dans le réseau du client.

Lorsque je reçois cette invitation, je sais que plusieurs minutes de lecture me seront nécessaires. Car il aura collecté de précieuses informations durant son passage dont je devrai prendre connaissance. Par exemple, les appareils connectés et visibles sur le réseau au moment de l’intrusion, l’identification des ports ouverts, la destination des paquets échangés, voir d’éventuelles failles de sécurité connues.

Je me souviens de la surprise d’un de mes clients qui avait appris l’existence d’appareils connectés à son réseau dont il ne soupçonnait même pas l’existence.

Alors, imaginez ce qui se passerait si quelqu’un s’amusait à concevoir un appareil similaire et à l’activer dans un centre commercial, un train ou une administration publique…

Heureusement, il existe de nombreuses méthodes pour se protéger de ce type d’attaque. Et cet appareil en image n’est qu’un des outils que je peux employer pour sensibiliser et sécuriser les infrastructures de nos clients.

Mais en pratique, trop d’entreprises minimisent encore ces risques en cybersécurité. C’est dommage, car au final, il coûte toujours moins cher d’anticiper et de prévenir que de réagir, tant sur le plan financier que sur le plan réputationnel.